Ahora es posible tener un sistema de protección biométrica en tu pc sin gastar mucho dinero y con solo utilizar tu webcam gracias a KeyLemon.

KeyLemones un software GRATUITO (aún en beta), el cual permite mediante unos cortos pasos, configurar el acceso a tu computador de tal forma que sólo tú puedas acceder simplemente colocando tu cara frente a la webcam.

Es muy sencillo de usar, sólo tienes que instalarlo y configurar tu cara por primera vez, en este paso el KeyLemon te tomará una foto y te pedirá una contraseña.Cuando pases un tiempo sin usar el pc (vas al baño o dejas descargando algo) automáticamente KeyLemon bloquea la máquina y para activarla es necesario tu rostro, así evitaras el acceso FÍSICO de otros usuarios a tu máquina.

¿Qué pasa si cambio mi aspecto o si KeyLemon no me reconoce?

Cuando lo configuras por primera vez te pide un password, el cual puedes usar para que te tome de nuevo una foto (con tu nuevo aspecto) y asi tener acceso a tu máquina.

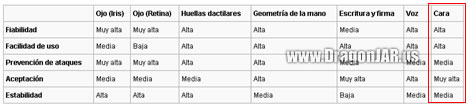

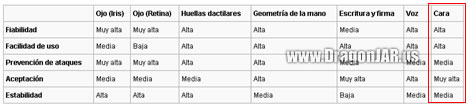

En la wikipedia/Biometría existe una tabla que nos muestra qué tan fiable es la autenticación biométrica dependiendo de la parte del cuerpo que se use como patrón, la cara tiene una calificación muy alta.

El KeyLemon aún está en BETA, por lo tanto, no se debe tener confianza 100% en él, aquí les dejo un listado de los pros y contras que a mi parecer tiene el programa.

PROS:

Fácil de Usar y Configurar

Gratuito

Funcional

No más contraseñas olvidadas ( a menos que te olvides de tu cara =P )

CONTRA:

Solo funciona en Windows (dan por prometido una versión para MAC/Os pero no han comentado nada respecto a GNU/Linux).

El programa está en versión BETA, puede fallar repentinamente.

Enfocado a Sistemas MONO usuario. Si compartes tu computadora puede ser un problema

Si tienes webcam no pierdes nada con intentarlo, recuerda que está en BETA.

DESCARGAR KEYLEMON